Cyber Security Aufgaben und Tätigkeitsfelder

In der Ära der Digitalisierung ist Cyber Security zu einem unverzichtbaren Pfeiler der Unternehmenssicherheit geworden, kritische Infrastrukturen und sensible Daten vor immer ausgeklügelteren Cyberbedrohungen schützt. Von der Risikoanalyse bis hin zur Incident Response gibt es eine Bandbreite an kritischen Tätigkeiten und komplexen Aufgabenbereich, die hier umfassend beleuchtet werden.

Cyber Security: Aufgaben und Ziele

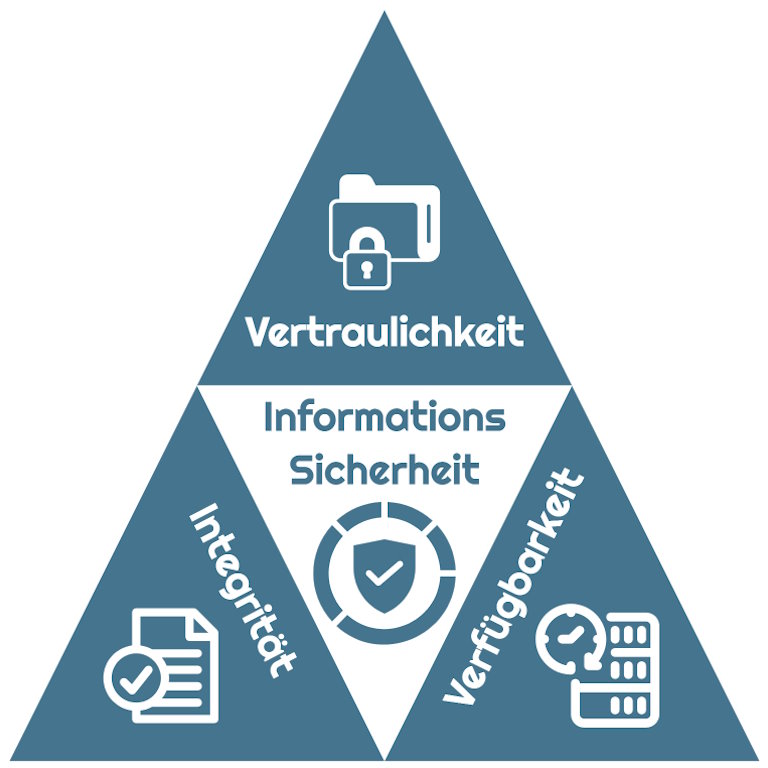

Die Ziele der Cyber Security, oft zusammengefasst unter dem Akronym „CIA-Triade“, stehen für die grundlegenden Prinzipien, die den Schutz von Informationssystemen leiten: Vertraulichkeit (confidentiality), Integrität (integrity) und Verfügbarkeit (availability). Diese Prinzipien bilden das Fundament für die Entwicklung und Implementierung von Sicherheitsstrategien und Sicherheitsmaßnahmen in Organisationen und Systemen.

Vertraulichkeit (confidentiality)

Vertraulichkeit bezieht sich auf den Schutz von sensiblen Informationen vor unbefugtem Zugriff und Offenlegung. Ziel ist es, sicherzustellen, dass Informationen nur von autorisierten Personen eingesehen, verarbeitet oder übertragen werden können. Maßnahmen zur Gewährleistung der Vertraulichkeit umfassen Verschlüsselungstechniken, Zugriffskontrollsysteme und die Anwendung von Datenschutzprinzipien, um die Daten vor externen Angreifern und internen Bedrohungen zu schützen.

Integrität (integrity)

Integrität bezieht sich auf die Zuverlässigkeit und Richtigkeit der Daten sowie die Sicherstellung, dass Informationen nicht unbefugt verändert werden können. Dies umfasst den Schutz vor Manipulationen, sowohl durch externe Angriffe als auch durch interne Fehlhandlungen. Maßnahmen zur Sicherung der Integrität beinhalten unter anderem Hash-Funktionen, digitale Signaturen und regelmäßige Audits, um Änderungen nachverfolgen und überprüfen zu können.

Verfügbarkeit (availability)

Verfügbarkeit bezeichnet die Gewährleistung, dass Daten und IT-Dienste für autorisierte Benutzer zugänglich und nutzbar sind, wann immer sie benötigt werden. Dies beinhaltet den Schutz vor Angriffen wie Denial-of-Service (DoS), die darauf abzielen, Systeme lahmzulegen oder den Zugriff auf wichtige Informationen zu verhindern. Strategien zur Sicherstellung der Verfügbarkeit umfassen Redundanz in Netzwerk- und Speichersystemen, regelmäßige Wartung und das Management von Hardware- und Softwareausfällen.

Die Einhaltung dieser drei Ziele – Vertraulichkeit, Integrität und Verfügbarkeit – ist entscheidend für den Schutz vor einer Vielzahl von Cyberbedrohungen und Risiken. Sie erfordern eine sorgfältige Planung, Implementierung und kontinuierliche Überwachung von Sicherheitsrichtlinien und -verfahren. Durch die Anwendung dieser Prinzipien können Organisationen nicht nur ihre kritischen Informationen und Systeme schützen, sondern auch das Vertrauen ihrer Kunden und Partner in ihre digitale Sicherheit stärken.

Cyber Security: Tätigkeitsfelder

Die Tätigkeitsfelder in der Cyber Security sind breit gefächert und umfassen eine Vielzahl von Aufgaben und Verantwortlichkeiten, die darauf ausgerichtet sind, die digitale Umgebung von Organisationen zu schützen. Diese Felder reichen von der präventiven Sicherheitsplanung über die Reaktion auf Sicherheitsvorfälle bis hin zur Untersuchung und Wiederherstellung nach einem Angriff.

Zu den wichtigsten Tätigkeitsfeldern zählen:

Risikoanalyse und Risikomanagement

- Identifikation und Bewertung von potenziellen Sicherheitsrisiken.

- Entwicklung von Strategien zur Risikominimierung.

- Regelmäßige Überprüfungen und Aktualisierungen der Risikobewertungen.

Entwicklung und Implementierung von Sicherheitsrichtlinien

- Erstellung von Richtlinien und Verfahren zur Gewährleistung der Sicherheit.

- Durchsetzung von Sicherheitsstandards und Compliance-Anforderungen.

- Schulung von Mitarbeitern in Sicherheitspraktiken und -bewusstsein.

Netzwerksicherheit

- Überwachung und Schutz des Netzwerkverkehrs vor unerwünschten Zugriffen.

- Implementierung von Firewalls, Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS).

- Sicherstellung der Sicherheit von drahtlosen Netzwerken.

Anwendungssicherheit

- Sicherung von Software und Anwendungen durch Entwicklungslebenszyklus-Management.

- Durchführung von Code-Reviews und Sicherheitstests.

- Patch-Management und Vulnerability Assessment.

Endpunktsicherheit

- Schutz von Endgeräten wie Computern, Smartphones und Tablets.

- Einsatz von Antivirus-Software, Endpoint Detection and Response (EDR) Lösungen.

- Management von Gerätekonfigurationen und Zugriffsberechtigungen.

Identitäts- und Zugriffsmanagement (IAM)

- Verwaltung der digitalen Identitäten und Zugriffsrechte von Benutzern.

- Implementierung von Authentifizierungs- und Autorisierungsmechanismen.

- Einsatz von Single Sign-On (SSO) und Multi-Faktor-Authentifizierung (MFA).

Datensicherheit

- Schutz sensibler Daten durch Verschlüsselung und Datenmaskierung.

- Datensicherung und Disaster Recovery Planung.

- Einhaltung von Datenschutzgesetzen und -vorschriften.

Cloud-Sicherheit

- Sicherstellung der Sicherheit von in der Cloud gehosteten Diensten und Daten.

- Zusammenarbeit mit Cloud-Anbietern zur Implementierung von Sicherheitskontrollen.

- Überwachung der Cloud-Konfigurationen und -Zugriffe.

Incident Response und Notfallmanagement

- Entwicklung und Implementierung von Incident Response Plänen.

- Reaktion auf Sicherheitsvorfälle und Minimierung von Schäden.

- Nachbereitung und Analyse von Sicherheitsvorfällen zur Verbesserung der Sicherheitsmaßnahmen.

Forensik und Untersuchungen

- Sammlung und Analyse digitaler Beweise nach Sicherheitsvorfällen.

- Unterstützung bei rechtlichen Untersuchungen und Compliance-Überprüfungen.

- Erstellung von Berichten über Sicherheitsvorfälle und deren Auswirkungen.

Diese Tätigkeitsfelder erfordern ein tiefgreifendes Verständnis von Technologien, Prozessen und Strategien sowie eine ständige Weiterbildung, um mit den sich schnell entwickelnden Cyberbedrohungen Schritt zu halten. Fachkräfte in Cyber Security Berufen arbeiten oft in interdisziplinären Teams, um ein ganzheitliches Sicherheitskonzept zu entwickeln und umzusetzen, das sowohl technische als auch organisatorische Aspekte umfasst.

Cyber Security: Herausforderungen und Best Practices

Die Landschaft der Cyber Security ist dynamisch und komplex, was Organisationen vor vielfältige Herausforderungen stellt. Gleichzeitig haben sich Best Practices etabliert, die helfen, diese Herausforderungen zu bewältigen und ein robustes Sicherheitsniveau aufrechtzuerhalten.

Herausforderungen in der Cyber Security

Evolvierende Cyberbedrohungen: Angreifer entwickeln ständig neue Techniken und Methoden, um Sicherheitsmaßnahmen zu umgehen. Dies erfordert eine kontinuierliche Anpassung und Aktualisierung der Sicherheitsstrategien.

Mangel an Fachkräften: Es gibt einen globalen Mangel an qualifizierten Cyber Security Experten. Dies erschwert es Organisationen, ihre Sicherheitsteams aufzubauen und zu erhalten.

Komplexität von IT-Systemen: Mit der zunehmenden Integration von Technologien wird die IT-Landschaft immer komplexer. Dies erschwert die Überwachung und Sicherung aller Systemkomponenten.

Insider-Bedrohungen: Nicht alle Bedrohungen kommen von außen; Mitarbeiter können – absichtlich oder unabsichtlich – Sicherheitsvorfälle verursachen.

Compliance-Anforderungen: Die Einhaltung gesetzlicher und branchenspezifischer Vorschriften kann komplex und kostspielig sein, insbesondere für kleine und mittlere Unternehmen.

Best Practices in der Cyber Security

Risikobasierte Sicherheitsstrategie: Organisationen sollten eine risikobasierte Herangehensweise verfolgen, um Ressourcen effektiv zu allozieren. Dies beinhaltet die Identifikation und Priorisierung von Risiken basierend auf ihrer Wahrscheinlichkeit und potenziellen Auswirkung.

Mehrschichtige Sicherheitsarchitektur: Keine einzelne Sicherheitsmaßnahme kann umfassenden Schutz bieten. Eine mehrschichtige (Defense-in-Depth) Strategie, die verschiedene Sicherheitsebenen umfasst, kann die Resilienz gegenüber Angriffen erhöhen.

Regelmäßige Schulungen und Bewusstseinsbildung: Mitarbeiter sind oft das schwächste Glied in der Sicherheitskette. Regelmäßige Schulungen zum Thema Sicherheitsbewusstsein können das Risiko von Sicherheitsvorfällen verringern.

Aktualisierung und Patch-Management: Software und Systeme sollten stets aktuell gehalten werden, um bekannte Sicherheitslücken zu schließen. Ein effektives Patch-Management ist entscheidend für die Aufrechterhaltung der Sicherheit.

Incident Response Plan: Organisationen müssen vorbereitet sein, um auf Sicherheitsvorfälle schnell und effektiv reagieren zu können. Ein gut durchdachter Incident Response Plan hilft, den Schaden zu minimieren und die Erholung zu beschleunigen.

Verschlüsselung sensibler Daten: Die Verschlüsselung von Daten, sowohl in Ruhe als auch bei der Übertragung, ist eine grundlegende Sicherheitsmaßnahme zum Schutz vor unbefugtem Zugriff.

Regelmäßige Sicherheitsüberprüfungen und Penetrationstests: Durch regelmäßige Überprüfungen und Tests der Sicherheitsmaßnahmen können Schwachstellen identifiziert und behoben werden, bevor sie von Angreifern ausgenutzt werden können.

Zugriffsmanagement und -kontrolle: Die Anwendung des Prinzips der geringsten Privilegien und die Verwaltung von Zugriffsrechten helfen, das Risiko von Datenlecks und anderen Sicherheitsverletzungen zu minimieren.

Diese Best Practices bilden die Grundlage für eine robuste Cyber Security Strategie. Durch ihre Implementierung können Organisationen nicht nur die aktuellen Herausforderungen bewältigen, sondern sich auch proaktiv auf zukünftige Bedrohungen vorbereiten.

Der Bereich Cyber Security ein kritischer und integraler Bestandteil der modernen Gesellschaft, der eine proaktive und umfassende Herangehensweise erfordert, um die digitale Welt sicher und vertrauenswürdig zu gestalten. Die vielschichtigen Tätigkeitsbereiche spiegeln die Komplexität und die breite Palette an Strategien und Technologien wider, die erforderlich sind, um effektiven Schutz gegen die ständig wechselnden Bedrohungslandschaften zu bieten.

Jetzt passende Cyber Security Jobs finden!